Études des gestionnaires de mots de passe

Analyse des gestionnaires de mots de passe (Résultats de l’analyse de la société ISE)

Avec la prolifération des services en ligne, l’utilisation de mots de passe est passée d’environ 25 mots de passe par utilisateur en 2007 à 130 en 2015 et devrait passer à 207 en 2020. Et comme on vous encourage fortement à ne pas utiliser le même mot de passe partout, cela devient impossible à les retenir tous. C’est là qu’interviennent les gestionnaires de mots de passe pour aider les utilisateurs à garder tous les mots de passe dont ils disposent de façon centralisée et cryptée.

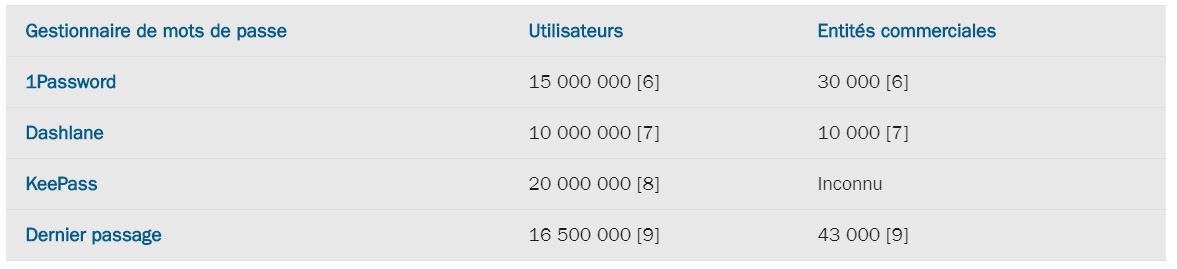

De plus en plus d’informations d’identité sont détenues dans ces gestionnaires de mots de passe et la valeur de ces secrets est de plus en plus importante. L’étude d’ISE, basée sur 60 millions de personnes, fait la lumière sur la fiabilité de ces gestionnaires de mots de passe.

Fonctionnement des gestionnaires de mots de passe

Tous les gestionnaires de mots de passe étudiés fonctionnent de la même manière. Ces informations sont cryptées, puis décryptées uniquement lorsque cela est nécessaire pour l’affichage, pour les transmettre à un module complémentaire du navigateur qui remplit le mot de passe sur un site Web ou pour les copier dans le Presse-papiers pour les utiliser. Normalement, aucune donnée stockée sur le disque ne devrait permettre à un attaquant de compromettre la base de données stockée sur le disque. Même si un attaquant récupère la base de données de mots de passe sur le disque, celle-ci devrait être chiffrée de manière à ce qu’elle ne puisse pas la déchiffrer sans connaître le mot de passe principal. Le chiffrement doit être conçu de manière à ce que, tant que l’utilisateur n’utilise pas de mot de passe trivial, l’attaquant ne peut brutalement deviner le mot de passe principal dans un délai raisonnable en utilisant les ressources informatiques couramment disponibles.

Données de l’analyse de Securityevaluators

Tous les enfants ne réagissent pas quand ils découvrent qu’ils sont présents sans le savoir sur Google. Certains en sont ravis. En quatrième année, un garçon a recherché son nom et a découvert qu’il était mentionné dans un article de presse relatant que sa classe de troisième année fabriquait un burrito géant. «Je ne savais pas», dit-il. « J’ai été surpris, vraiment surpris. » Mais il était satisfait de sa nouvelle influence. «Cela m’a fait me sentir célèbre… Je devais me faire de nouveaux amis en disant:« Oh, je suis dans un journal », a-t-il déclaré. Depuis lors, il se cherche tous les mois dans Google, dans l’espoir de trouver des choses.

Une autre fille âgée de 13 ans, a déclaré qu’en cinquième année, elle et ses amis se faisaient concurrence pour la quantité d’informations à leur sujet sur Internet. «Nous avons pensé que c’était tellement cool d’avoir des photos de nous-mêmes en ligne», a-t-elle déclaré. «Nous nous vanterions comme: » J’ai autant de photos de moi sur Internet. » Vous vous regardez, et c’est comme, ‘Whoa, c’est toi!’ Nous avons tous été choqués quand nous avons réalisé que nous étions sur le net. Nous étions comme: ‘Whoa, nous sommes de vraies personnes.’ » Ses parents ne veulent pas publier de photos d’elle sur les médias sociaux. Il n’y a donc que quelques photos d’elle, mais elle en souhaite encore plus. «Je ne veux pas vivre dans un trou et je n’ai que deux photos de moi en ligne. Je veux être une personne qui est une vraie personne moderne. Je veux que les gens sachent qui je suis », a-t-elle déclaré.

Pour chacune de ces gestionnaires, le groupe a défini trois états d’existence : non en cours d’exécution, déverrouillé et verrouillé. Dans le premier état, le gestionnaire de mot de passe doit garantir un chiffrement de manière à ce que tant que l’utilisateur n’utilise pas de mot de passe trivial, qu’un attaquant ne puisse brutalement deviner le mot de passe principal dans un délai raisonnable en utilisant les ressources informatiques couramment disponibles. Dans le deuxième état, il ne devrait pas être possible d’extraire le mot de passe principal de la mémoire ni directement, ni sous toute autre forme permettant de récupérer le mot de passe principal d’origine. Et dans le troisième état, toutes les garanties de sécurité d’un gestionnaire de mots de passe non actif doivent s’appliquer à un gestionnaire de mots de passe à l’état verrouillé.

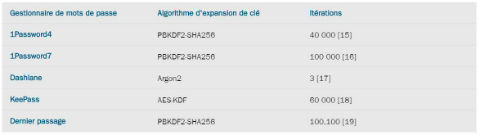

Dans leur analyse, les évaluateurs disent avoir examiné l’algorithme utilisé par chaque gestionnaire de mots de passe pour transformer le mot de passe principal en une clé de chiffrement et que l’algorithme manque gravement de complexité pour résister aux attaques de type cracking actuelles.

Résultats de l’analyse

Tous les gestionnaires de mots de passe sécurisent correctement dans un état « inactif ». Autrement dit, si une base de données de mots de passe devait être extraite du gestionnaire de mot de passe et si un mot de passe principal fort était utilisé, le forçage brutal (Brute Force) d’un gestionnaire de mots de passe exigerait une puissance de calcul trop importante.

Cependant, les évaluateurs ont aussi examiné l’algorithme utilisé par chaque gestionnaire de mots de passe pour transformer le mot de passe principal en une clé de chiffrement. Et c’est là que le bât blesse. En effet, l’algorithme manque gravement de complexité pour résister aux attaques de type cracking actuelles. Mais ce n’est pas pour cela que vous devez céder à la panique et ne plus utiliser les gestionnaires de mots de passe. En effet, la plupart des experts en sécurité (sinon tous) recommandent tout de même l’utilisation des gestionnaires de mots de passe, alors même qu’ils sont conscients de ces problèmes qu’ils tentent de résoudre.

Voici quelques recommandations pour terminer afin de limiter votre exposition aux attaques:

- Garder votre système d’exploitation à jour

- Activer ou utiliser des solutions antivirus bien connues et testées

- Utiliser des fonctionnalités fournies par certains gestionnaires de mots de passe, telles que «Secure Desktop»

- Utiliser des portefeuilles matériels pour des données sensibles immédiatement exploitables telles que des clés privées de crypto-monnaie

- Utiliser la fonctionnalité de verrouillage automatique de votre système d’exploitation pour empêcher toute activité malveillante ciblée

- Sélectionner un mot de passe fort en tant que mot de passe principal pour contrecarrer les possibilités de force brute sur un fichier de base de données crypté compromis

- Fermer complètement le gestionnaire de mots de passe lorsqu’il n’est pas utilisé, même dans un état verrouillé.

Études des gestionnaires de mots de passe

Analyse des gestionnaires de mots de passe (Résultats de l’analyse de la société ISE)

Avec la prolifération des services en ligne, l’utilisation de mots de passe est passée d’environ 25 mots de passe par utilisateur en 2007 à 130 en 2015 et devrait passer à 207 en 2020. Et comme on vous encourage fortement à ne pas utiliser le même mot de passe partout, cela devient impossible à les retenir tous. C’est là qu’interviennent les gestionnaires de mots de passe pour aider les utilisateurs à garder tous les mots de passe dont ils disposent de façon centralisée et cryptée.

De plus en plus d’informations d’identité sont détenues dans ces gestionnaires de mots de passe et la valeur de ces secrets est de plus en plus importante. L’étude d’ISE, basée sur 60 millions de personnes, fait la lumière sur la fiabilité de ces gestionnaires de mots de passe.

Fonctionnement des gestionnaires de mots de passe

Tous les gestionnaires de mots de passe étudiés fonctionnent de la même manière. Ces informations sont cryptées, puis décryptées uniquement lorsque cela est nécessaire pour l’affichage, pour les transmettre à un module complémentaire du navigateur qui remplit le mot de passe sur un site Web ou pour les copier dans le Presse-papiers pour les utiliser. Normalement, aucune donnée stockée sur le disque ne devrait permettre à un attaquant de compromettre la base de données stockée sur le disque. Même si un attaquant récupère la base de données de mots de passe sur le disque, celle-ci devrait être chiffrée de manière à ce qu’elle ne puisse pas la déchiffrer sans connaître le mot de passe principal. Le chiffrement doit être conçu de manière à ce que, tant que l’utilisateur n’utilise pas de mot de passe trivial, l’attaquant ne peut brutalement deviner le mot de passe principal dans un délai raisonnable en utilisant les ressources informatiques couramment disponibles.

Données de l’analyse de Securityevaluators

Tous les enfants ne réagissent pas quand ils découvrent qu’ils sont présents sans le savoir sur Google. Certains en sont ravis. En quatrième année, un garçon a recherché son nom et a découvert qu’il était mentionné dans un article de presse relatant que sa classe de troisième année fabriquait un burrito géant. «Je ne savais pas», dit-il. « J’ai été surpris, vraiment surpris. » Mais il était satisfait de sa nouvelle influence. «Cela m’a fait me sentir célèbre… Je devais me faire de nouveaux amis en disant:« Oh, je suis dans un journal », a-t-il déclaré. Depuis lors, il se cherche tous les mois dans Google, dans l’espoir de trouver des choses.

Une autre fille âgée de 13 ans, a déclaré qu’en cinquième année, elle et ses amis se faisaient concurrence pour la quantité d’informations à leur sujet sur Internet. «Nous avons pensé que c’était tellement cool d’avoir des photos de nous-mêmes en ligne», a-t-elle déclaré. «Nous nous vanterions comme: » J’ai autant de photos de moi sur Internet. » Vous vous regardez, et c’est comme, ‘Whoa, c’est toi!’ Nous avons tous été choqués quand nous avons réalisé que nous étions sur le net. Nous étions comme: ‘Whoa, nous sommes de vraies personnes.’ » Ses parents ne veulent pas publier de photos d’elle sur les médias sociaux. Il n’y a donc que quelques photos d’elle, mais elle en souhaite encore plus. «Je ne veux pas vivre dans un trou et je n’ai que deux photos de moi en ligne. Je veux être une personne qui est une vraie personne moderne. Je veux que les gens sachent qui je suis », a-t-elle déclaré.

Pour chacune de ces gestionnaires, le groupe a défini trois états d’existence : non en cours d’exécution, déverrouillé et verrouillé. Dans le premier état, le gestionnaire de mot de passe doit garantir un chiffrement de manière à ce que tant que l’utilisateur n’utilise pas de mot de passe trivial, qu’un attaquant ne puisse brutalement deviner le mot de passe principal dans un délai raisonnable en utilisant les ressources informatiques couramment disponibles. Dans le deuxième état, il ne devrait pas être possible d’extraire le mot de passe principal de la mémoire ni directement, ni sous toute autre forme permettant de récupérer le mot de passe principal d’origine. Et dans le troisième état, toutes les garanties de sécurité d’un gestionnaire de mots de passe non actif doivent s’appliquer à un gestionnaire de mots de passe à l’état verrouillé.

Dans leur analyse, les évaluateurs disent avoir examiné l’algorithme utilisé par chaque gestionnaire de mots de passe pour transformer le mot de passe principal en une clé de chiffrement et que l’algorithme manque gravement de complexité pour résister aux attaques de type cracking actuelles.

Résultats de l’analyse

Tous les gestionnaires de mots de passe sécurisent correctement dans un état « inactif ». Autrement dit, si une base de données de mots de passe devait être extraite du gestionnaire de mot de passe et si un mot de passe principal fort était utilisé, le forçage brutal (Brute Force) d’un gestionnaire de mots de passe exigerait une puissance de calcul trop importante.

Cependant, les évaluateurs ont aussi examiné l’algorithme utilisé par chaque gestionnaire de mots de passe pour transformer le mot de passe principal en une clé de chiffrement. Et c’est là que le bât blesse. En effet, l’algorithme manque gravement de complexité pour résister aux attaques de type cracking actuelles. Mais ce n’est pas pour cela que vous devez céder à la panique et ne plus utiliser les gestionnaires de mots de passe. En effet, la plupart des experts en sécurité (sinon tous) recommandent tout de même l’utilisation des gestionnaires de mots de passe, alors même qu’ils sont conscients de ces problèmes qu’ils tentent de résoudre.

Voici quelques recommandations pour terminer afin de limiter votre exposition aux attaques:

- Garder votre système d’exploitation à jour

- Activer ou utiliser des solutions antivirus bien connues et testées

- Utiliser des fonctionnalités fournies par certains gestionnaires de mots de passe, telles que «Secure Desktop»

- Utiliser des portefeuilles matériels pour des données sensibles immédiatement exploitables telles que des clés privées de crypto-monnaie

- Utiliser la fonctionnalité de verrouillage automatique de votre système d’exploitation pour empêcher toute activité malveillante ciblée

- Sélectionner un mot de passe fort en tant que mot de passe principal pour contrecarrer les possibilités de force brute sur un fichier de base de données crypté compromis

- Fermer complètement le gestionnaire de mots de passe lorsqu’il n’est pas utilisé, même dans un état verrouillé.